ホワイトハッカー 育成コース

サイバー攻撃を実践学習し、より深い防御スキルを!

2026年2月開講 全国より受講生募集中!ホワイトハッカー育成コースとは

ハッキング技術を競うCTF形式の演習を通じて、サイバー攻撃および防御を実践的に学ぶ育成プログラムです。本コースで使用するCTF問題は、経験豊富なホワイトハッカーが作成した現場で求められるスキルを重視して独自に作成したオリジナル問題で構成されています。Network、Web/SQL、Binary、Crypt、Forensic、攻防戦など、セキュリティの主要分野を毎月テーマ別にハンズオンで学習し、1年間を通して段階的に実務に直結するスキルを高めていきます。

CTF(Capture The Flag)とは?

Webやフォレンジックなど各分野の問題に挑戦し、正解するとスコアが加算されるセキュリティ競技です。制限時間内により多くの問題を解き、合計スコアを競います。ホワイトハッカー育成コース4つの特徴

サイバー攻撃/防御を実践学習

一般に公開されているサービスへの攻撃は違法ですが、セキュ塾の仮想環境は攻撃されることを前提に構築された演習専用環境です。そのため、実際に攻撃者と同じ手順を試して、攻撃手法と防御方法をリアルに体験し、実務に近い形で安全に学習できます。

各分野のプロフェッショナルが講師担当

カリキュラムおよびCTF問題作成は、業界トップレベルの経験豊富なホワイトハッカー/セキュリティエンジニアが担当します。Crypt / Web / Binary / Network / Forensics など、各分野に詳しい講師から技術を学ぶことができ、業界の裏話などの余談も評判です。

リアルタイムで受講できなくても安心

授業録画が1営業日以内にアップされるので、オンタイム受講ができなくても安心です!また、演習環境はクラウド上に構築されており、オンライン受講や時間外でも、24時間仮想環境を使った演習が可能です。

独自開発のCTF問題を取り入れた演習

講座では問題演習にCTF形式を導入しており、問題を楽しみながら解くことができます。取り扱うCTF問題は、自社で独自に開発された実務に活きるスキルを問う「オリジナル問題」です。

こんな方にオススメ

コース紹介

| サイバー攻撃対策に必要なスキルの修得を目的とした、ログ解析やディスク解析、メモリ及びマルウェアに関する基礎的な解析、インシデント発生時の原因分析などを、CTF形式で、Network、Forensic、Web/SQL、Binary、PWN、Crypt、攻防戦といったジャンルごとにセキュリティ全般を体系的に長期間学習することができるため、情報収集技術や自身の知識の穴に気づくことができます。 演習問題を通し様々な攻撃者の技術を理解することで、あらゆる脅威からシステムや組織を守るための防御方法を身につけることを目標とします。 |

|

カリキュラム

| 1日目 ネットワークの基礎 | |

|---|---|

|

ネットワークを流れるデータ(パケット)を解析することにより、誰(相手機器)とどの様な通信を行っているのかがわかるようになります。 通信内容からいろいろな仮説を立てて、その仮説を立証するというセキュリティ分析の基礎を習得できます。 非暗号通信では重要な情報が窃取される危険があることがわかります。 インシデント対応(事案対処) 事案発生時にネットワーク上での事案発生原因等を特定する。 セキュリティ分析 運用中システムのネットワーク上の脆弱な部分や、攻撃の痕跡を特定する。 |

| 2日目 プロトコル概要 | |

|

拡張子に頼らないファイル種類の特定は偽装ファイルやファイル分割を見破ることができるようになります。 FTP通信の仕様を知ることにより、制御と転送でどのような通信を行うかがわかるようになります。 DNSの仕組みを知ることにより、どのような攻撃にどのような対処をするかがわかるようになります。 主にクラウドで使われるネットワーク経路制御技術の基礎がわかるようになります。 インシデント対応(事案対処) DNSに対する攻撃手法を分析し、攻を回避する。 |

| 3日目 pythonを使用したパケット解析 | |

|

FTP通信を実際に行い、その通信パケットをキャプチャし解析を行います。これにより、FTP通信の解析手順がわかるようになります。 HTTP通信を暗号化するHTTPSの基礎的な仕様を理解することができます。 プロトコルデータ内に紛れ込ませたファイルや文字列を抜き出して結合し、復元することができるようになります。 フォレンジック・情報保証 ファイル分割・通信偽装による情報の持ち出し事案の対応 |

| 1日目 Webの仕組み ディレクトリリスティング | |

|---|---|

|

Webサーバとクライアント(ブラウザ)の通信のやりとり、HTTPの基本がわかるようになる。 Webの脆弱性の基本がわかるようになる。 Web解析用ツールの使い方がわかるようになり、Webの脆弱な部分を調べることができるようになる。 セキュリティ分析、Web脆弱性診断 |

| 2日目 XSS JavaScript セッションハイジャック | |

|

クロスサイトスクリプティングの動作と検出方法がわかり、対策方法がわかるようになる。 セッションハイジャックの動作原理がわかり、対策方法がわかるようになる。 インシデント対応(事案対処) 事案発生時にWeb上での事案発生原因等を特定する。 セキュリティ分析 運用中システムのWeb上の脆弱な部分や、攻撃の痕跡を特定する。 |

| 3日目 SQLインジェクション SQLMap | |

|

SQLインジェクションの動作原理がわかるようになり、対策方法がわかるようになる。 SQLMapを使い、SQLインジェクション脆弱性を見つけることができるようになる。 インシデント対応(事案対処) 事案発生時にDB連携Web上での事案発生原因等を特定する。 セキュリティ分析 運用中システムのDB連携Web上の脆弱な部分や、攻撃の痕跡を特定する。 |

| 1日目 バイナリ解析概要 | |

|---|---|

|

ファイルは種類ごとに構造が決まっていることがわかるようになり、解析によりファイル種類を特定できるようになります。 ファイルの中に埋め込まれている文字列を解析することができるようになります。 フォレンジック・情報保証 ファイルの偽装を見破り、正しいファイルに復元する。 インシデント対応(事案対処)・セキュリティ分析 マルウェア等のプログラムを表層解析することにより、パスワードや通信先といった情報を特定する。 |

| 2日目 バイナリ解析実習 | |

|

コンピュータ上でプログラム(プロセス)がどのように動作しているのかがわかるようになります。 OSの機能がどのように呼び出され、動作しているかがわかるようになります。 プログラミング言語で用意されている関数の呼び出しと動作がわかるようになります。 インシデント対応(事案対処)・セキュリティ分析 マルウェア等のプログラムを動的解析することにより、パスワードや通信先といった情報を特定する。 |

| 3日目 静的解析 | |

|

IDAというツールを使い、プログラムのソースコードを表示させることができるようになり、どのように動作させているか詳細に解析する方法がわかるようになります。 インシデント対応(事案対処)・セキュリティ分析 マルウェア等のプログラムを静的解析することにより、動的解析では解析しきれない部分の動きを解析可能になる。 |

| 1日目 ソースコードを読みPwn実施 | |

|---|---|

|

デバッキングツールを使用してプログラムを動的及び静的に解析し、脆弱性を発見する方法の基本がわかるようになります。 脆弱性診断・セキュリティ分析 プログラムを解析して脆弱なコードを洗い出すことが可能になる。 |

| 2日目 Metasploitを用いてPwn実施 | |

|

Kali Linuxに標準で用意されている脆弱性診断ツール類を使用した疑似攻撃により、システムの脆弱性を診断する基本操作がわかるようになります。 脆弱性診断・セキュリティ分析 脆弱性診断ツールによりシステムの脆弱性を洗い出すことが可能になる。 |

| 3日目 暗号概要 現代暗号 暗号学的ハッシュ関数 | |

|

暗号の種類や方法などの基本的な知識を習得できます。 暗号を解読する基本的な方法がわかるようになります。 サイバー攻撃手法・パスワード解析 暗号の仕組みを知ることができる。 |

| 1日目 レジストリ、イベントログ解析 | |

|---|---|

| Windowsのイベントログ、レジストリについて、基本的な構造とツールを用いた解析を行います。 | イベントログの解析ツールについて理解できるようになる。 |

| 2日目 メモリフォレンジックス | |

| メモリ上のデータについて、ツールを用いたフォレンジックを行います。 | メモリフォレンジックで使用する解析ツールの理解 メモリフォレンジックにおいて、不審なプロセスを発見する方法 メモリフォレンジックにおいて、表層解析手法 |

| 3日目 ディスクフォレンジック | |

| ストレージ上のデータについてツールを用いたフォレンジックを行います。 | ディスフォレンジックの以下の解析手法ができるようになる。

|

| 1日目 攻撃:攻撃演習サーバ説明、ポートスキャン CVE情報取得/侵入、侵入のあと、攻撃の種類、BOTNETを体験 | |

|---|---|

|

サイバーキルチェーンモデルにおける偵察(情報収集)方法を理解するとともに、Webサーバに対する各種攻撃手法を習得します。 |

| 2日目 守る:Firewall、IDS、IPS、CDN、対Backdoor | |

|

ウイルスの検知手法を理解するとともに、パケットからマルウェアの抽出と調査手法を習得します。 |

| 3日目 攻防戦演習 | |

|

FW/IDS/IPS/WAFを理解するとともに、Suricataを使った不正通信検知手法を習得します。 |

| 1日目 パケットキャプチャ(Wireshark)の利点と欠点まとめネットワークと暗号化 | |

|---|---|

|

MACアドレスの設定変更や暗号化について理解できるようになる。 各種証明書について理解できるようになる。 |

| 2日目 Burp suiteを用いたWebサーバへの接続 ポートスキャンとポートスキャンの防御法 | |

|

ポート番号の役割と防御方法について理解できるようになる。 OpenVPNの理解ができるようになる。 |

| 3日目 webサーバに対する暗号化通信の解析 | |

|

webサーバに対する暗号化通信の解析ができるようになる。 |

| 1日目 世の中でもよく見られる脆弱性を知る | |

|---|---|

|

認証や許可、認証や許可にまつわる脆弱性、OAuthについて理解できるようになる。 |

| 2日目 侵入(攻防戦)につながる脆弱性を知る | |

|

以下の攻撃と対策について理解できるようになる

|

| 3日目 ニュースにもなった脆弱性を知る・バグバウンティ | |

|

以下の既知の脆弱性について理解できるようになる。

|

| 1日目 CPUの仕組みと動作概要 アセンブリ言語(機械語) | |

|---|---|

|

CPUの仕組みについて理解する。 CPUが唯一理解できる機械語を理解する。 |

| 2日目 デバッガの操作 | |

|

gdbでデバッガの操作方法を習得する。 バイナリエディタが理解できる。 |

| 3日目 実行形式のファイルの解析手法を習得 | |

|

プロセスのデバッグができるようになる。 |

| 1日目 shellcodeの作成 | |

|---|---|

|

シェルコードがどのようなものかわかるようになります。 逆アセンブラとデバッキングツールを使用してプログラムを動的及び静的に解析し、シェルを起動するために必要な命令とレジスタの設定方法がわかるようになります。 サイバー攻撃手法・セキュリティ分析 エクスプロイトの基本的な技術を習得することができます。 |

| 2日目 ROPの作成 | |

|

ROPの仕組みが分かるようになります。 バッファーオーバーフローを利用したエクスプロイトの仕組みが分かるようになります。 サイバー攻撃手法・セキュリティ分析 エクスプロイトの基本的な技術を習得することができます。 |

| 3日目 盗み取った暗号化された情報の元情報を取得する。 (HASHクラック、パスワードクラック) パスワードクラックから情報を守る方法 (Salt、トークナイゼーション) | |

|

ハッシュ解析ツールが使えるようになります。 パスワードの性質を知り、堅牢なパスワードとはどういうものか?がわかるようになります。 サイバー攻撃手法・パスワード解析 ツールを使ったハッシュ解析技術を習得することができます。 |

| 1日目 標的型攻撃やサイバー犯罪に対して、より実践的な脅威の特定、分析、封じ込めを行う。 | |

|---|---|

| ネットワークフォレンジック、メモリフォレンジック、および不正プログラムの動的解析を学習する。 | フォレンジックには調査対象データによって複数種類存在することを理解できるようになる。 プロキシサーバ、メモリイメージ、不正プログラムのサービスなどから収集したデータについても解析できるようになる。 |

| 2日目 プロキシログやWebサーバなどネットワーク上に点在しているログを解析するネットワークフォレンジック | |

| 3日目 標的型攻撃など最新の脅威の理解を深め攻撃手法を再現可能なスキルを身につけ、攻撃に対する具体的な防御策 | |

| タイムライン解析、メモリフォレンジック、および不正プログラムの動的解析を学習する。 タイムラインログを解析しサイバー攻撃のセキュリティインシデント発生源の特定を行う。 感染したコンピューターから攻撃者の行動を解析、不正プログラムを発見しその動作を理解することができる。 パッカーによる難読化について理解できるようになる。 |

次のデータ分析ができるようになる。

|

| サイバー・キル・チェーンのAttack&Defense演習を行う。 偵察、武装、配送、攻撃、インストール、コマンド&コントロール、目的の実行 | |

|---|---|

|

ネットワーク診断とペネトレーションテストの概要を理解するとともに、パスワードクラッキングツールを利用した顧客管理システムへの侵入を習得します。 |

|

ポートスキャニングの結果から脆弱性を特定し、脆弱性を利用した情報窃取を習得します。 |

| 成果レポート発表会 | |

RCSDトレーニング システム

ホワイトハッカー育成コースでは、通常コースに加え、reFlareセキュリティトレーニングプログラムを利用することができます。トレーニングプログラムはホワイトハッカーのPaul S.Ziegler ( ツィグラー・ポール ) 氏が開発。「攻防戦実践」プログラムも開発。

脆弱性がどのように悪用されているかを理解し、安全なコーディングにつなげます。受講者が現実に起こりうる攻撃と防御のスキルを同時に手を動かしながら学ぶことが可能です。AWS上で利用でき、社内はもちろん、外出先や家からでも受講できます。

Reflare London

https://reflare.com

グローバル水準のITセキュリティ監査、コンプライアンス、情報セキュリティ教育

Paul S. Ziegler(ツィグラー・ポール氏)

Reflare Chief Executive Officer

情報セキュリティ専門家兼、ホワイトハッカー

BlackHat、DefCon、HITB、PacSec など情 報セキュリティカンファレンスにてスピーチ。O’Reilly社より情報セキュリティに関する書著2作を出版。

ステージA |

Lesson 1:導入&使用方法 |

|---|---|

| Lesson 2:入力検証 - クロスサイトスクリプティング(XSS) | |

| Lesson 3:クライアントサイド入力検証 | |

| Lesson 4:入力検証 - SQLインジェクション(SQL) | |

| Lesson 5:入力検証 - コマンドインジェクション(CMD) | |

| Lesson 6:入力検証 - ファイルアップロード | |

| Lesson 7:入力検証 - リモートファイル・インクルード(RFI) | |

| Lesson 8:強制ブラウジング | |

| Lesson 9:ディレクトリトラバーサル | |

| Lesson 10:認証 | |

| Lesson 11:セッション管理 | |

| Lesson 12:認可 | |

| Lesson 13:スニッフィングおよびMITMとSSL | |

| Lesson 14:オープンリダイレクト | |

| Lesson 15:リクエスト強要(CSRF) | |

| Lesson 16:情報漏洩 | |

| Lesson 17:ブラウザのセキュリティ対策 | |

| Lesson 18:シンプルスキャナーの利用 | |

| Lesson 19:まとめ | |

ステージB |

Lesson 1:XPathインジェクション |

| Lesson 2:バッファオーバーフロー | |

| Lesson 3:安全な暗号化ストレージ | |

| Lesson 4:データベースの暗号化 | |

| Lesson 5:ログ収集 | |

| Lesson 6:環境の分離 |

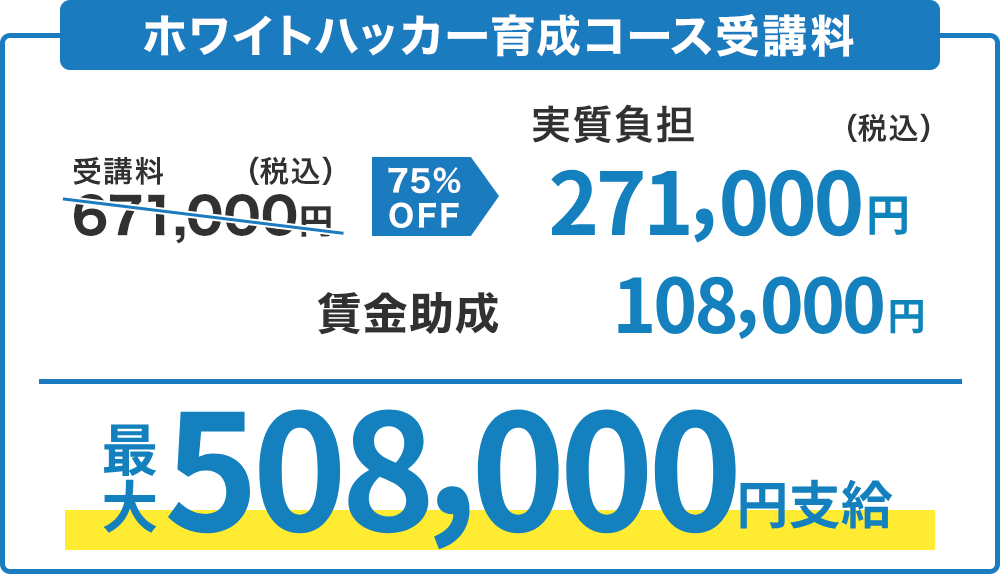

給付金制度

本講座は様々な給付金の認定講座となっております。賢く活用してお得にスキルアップしましょう!(詳細はハローワークにご確認下さい)

第四次産業革命スキル習得講座・専門実践教育訓練給付金

当コースは、経済産業省の第四次産業革命スキル習得講座に採択されており、講座終了後は専門実践教育訓練給付金として受講料の最大80%(536,800円)の給付を受けることができます。

現職で勤務中の方もちろん受給できます。(雇用保険に2年以上加入していることが条件)

リスキリングを通じたキャリアアップ支援事業

当コースは、経済産業省のリスキリングを通じたキャリアアップ支援事業に採択されており、講座終了後は受講料の50%(305,000円)の給付を受けることができます。

受講を経て実際に転職し、その後1年間継続的に転職先に就業していることを確認できる場合に追加的に受講費用の20%相当額を支給(122,000円)

働きながらホワイトハッカーになれる- 経済産業省リスキリング支援事業 (heatwavenet.co.jp)

リスキリングを通じたキャリアアップ支援事業 (reskilling.go.jp)

人材開発支援助成金(企業研修で利用可)

当事業主が労働者に対して訓練を実施した場合に訓練経費や訓練期間中の賃金を一部助成する制度

本コースは人への投資促進コース(高度デジタル訓練)に該当し、経費助成として受講料の最大400,000円)に加え、賃金助成として1000円×108時間=108,000円 合計508,000円の給付を受けることができます。

事業主は1度申請を行えば、毎年最大2,500万円までの補助を受けながら社員研修を実施することが可能となります。

業界に特化した徹底サポートで

あなたの希望の転職を丁寧に応援します!!

授業風景

ハッキング演習体験・説明会開催中!

CTF演習風景

ネットワーク授業 中村行宏講師

Web / SQL授業 中澤講師

フォレンジック授業 平正人講師

攻防戦・研究コース授業

学生から社会人まで 幅広い受講生

懇親会でネットワークを広げてみよう

就職のサポートもいたします

セキュ塾受講生 vs アンチウイルスソフトがガチンコ対決!

見事、セキュ塾塾生側が圧勝!!

2018年4月、マイナビ、アンチウィルスソフト会社、弊社により、セキュ塾 VS アンチウィスルソフトガチンコ攻防戦を実施!セキュ塾ホワイトハッカーで構成される「攻撃チーム」と、市販されている著名なアンチウイルスソフト6製品で構成される「防御チーム」で攻防戦を実施しました。

54戦42勝12敗という、業界関係者の予想を上回る大差をつけて、セキュ塾側の圧勝! 結果が出た後も、会場はしばらくの間ざわめきが収まりませんでした。

対戦結果の早見表。「〇」は、セキュ塾の勝利を示す

セキュ塾講師および受講生のスキルの高さが証明

攻防戦企画の提案を受けてから開催されるまで、授業時間外においてチームを組み、相当な時間を費やされました。SlackやBacklog等で攻撃方法について議論と努力を重ね、アンチウィルスソフトを突破するという困難に挑んだセキュ塾講師と塾生の皆様には敬意を表したいと思います!優秀チームには主催者様より賞金も授与されました!!

対戦結果レポートはマイナビニュースで掲載中です!

https://news.mynavi.jp/kikaku/20180720-665544/

セキュ塾の月一ハッキング体験会

月に一度、簡単なサイバー攻撃の実践ができる体験会を開催しております。

ハッキング/セキュリティの勉強って何をするの?という方は一度参加してみてください!

セキュ塾卒業生の声

よくあるご質問

「ホワイトハッカー育成コース」と「サイバーセキュリティ技術者育成コース」の違いは何ですか?

大まかには、「ホワイトハッカー育成コース」はサイバー演習を集中して学習するコース、「サイバーセキュリティ技術者育成コース」はIT基礎からサイバー演習まで学習するコースとなります。

ホワイトハッカー育成コースは、IT基礎知識をお持ちの方、もしくは自分で基礎知識を調べて補える方が対象で、幅広くサイバー攻撃/防御のスキルを学習したいという方におすすめです。

基本的に、授業は事前講義→演習問題→解説という流れで行われ、問題演習にCTF形式を取り入れているのが特徴です。

サイバーセキュリティ技術者育成コースは、IT未経験からでもセキュリティ技術を身につけられるよう、「IT基礎」「Windowsサーバ」「Linuxサーバ」「サイバー演習」と進んでいくカリキュラムを組んでおります。

そのため、授業時間はホワイトハッカー育成コースの4倍以上確保しており、実際の業務に役立つ知識を体系的に学びたい方におすすめです。

授業を欠席した場合はどうなりますか?

後日e-ラーニングシステムに授業録画がアップされますので問題ありません。

録画を視聴していただくことで、正式な受講としてカウントされますので、ライブで参加できない日がある方でも安心です!

録画は復習に使っていただくことも可能です。

地方に住んでいるのですが、実践を通したスキル学習は問題なく可能ですか?

クラウド上に独自の仮想環境を構築しておりますので、オンライン受講の方でも問題なく仮想環境を使った実践演習が可能です。

働きながらの受講は可能ですか?

ホワイトハッカー育成コースは、土曜日開講のため働きながらスキルアップ/転職を目指して受講されている方が多数いらっしゃいます。

平日開講のサイバーセキュリティ技術者育成コースでも、夜間クラスの方はほとんどの方が働きながら受講されている方です。

受講することで資格は取得できますか?

セキュ塾講座は資格取得を目指す講座ではなく、転職/実務に役立つスキル取得を目的としております。

受講によって資格が自動的に取得できるわけではありませんが、講座内容は多くのIT/セキュリティ資格取得に活かすことができます。

独学では難しい「情報安全確保支援士」の実技試験の対策に役立ったとの声をよくいただいております。

CTFを取り入れているとのことですが、CTFってあまり実務に関係ないですよね?

いいえ、ホワイトハッカー育成コースで使用するCTF問題は全てオリジナルで、実務に活きるスキル習得を目標に独自に開発されたものになります。

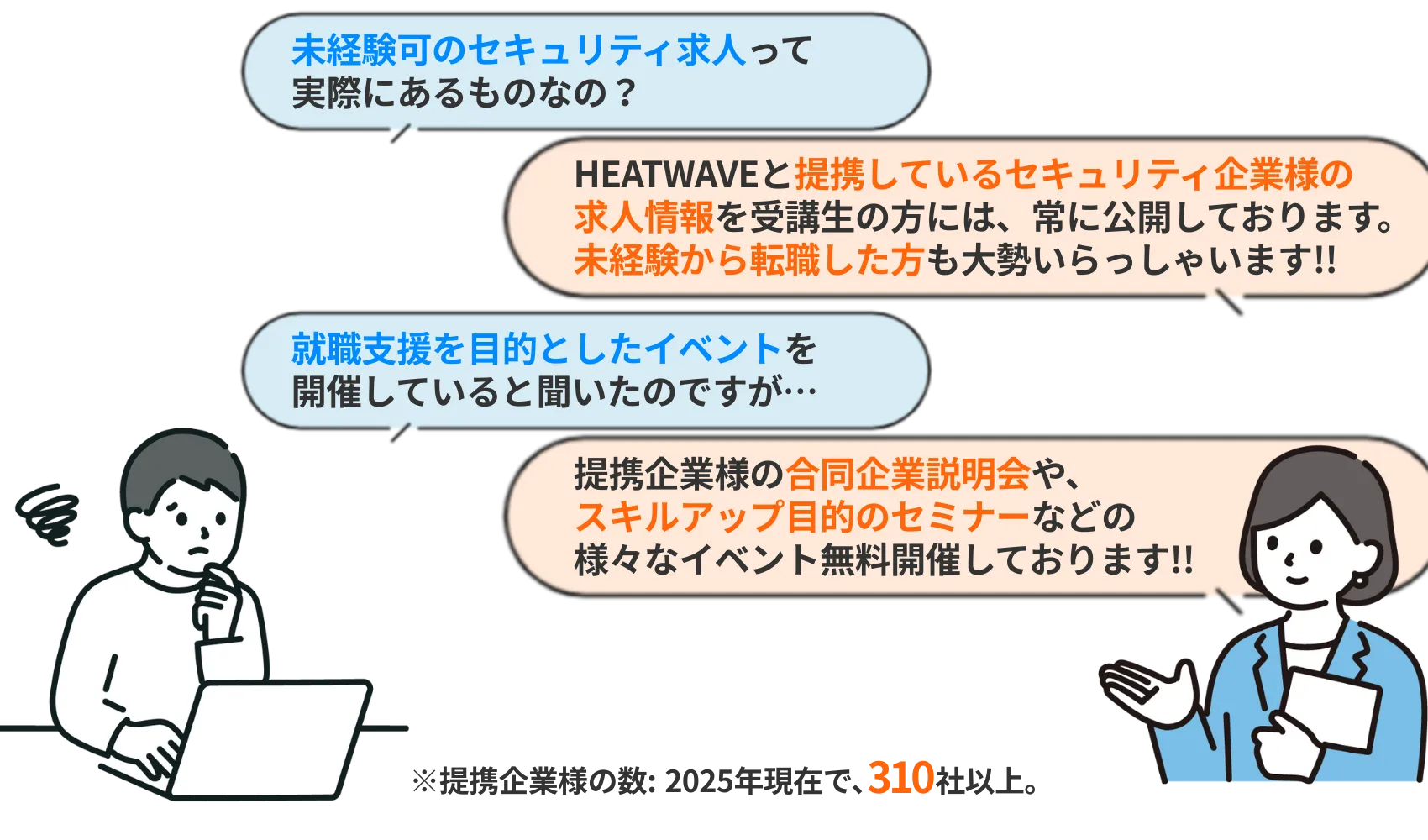

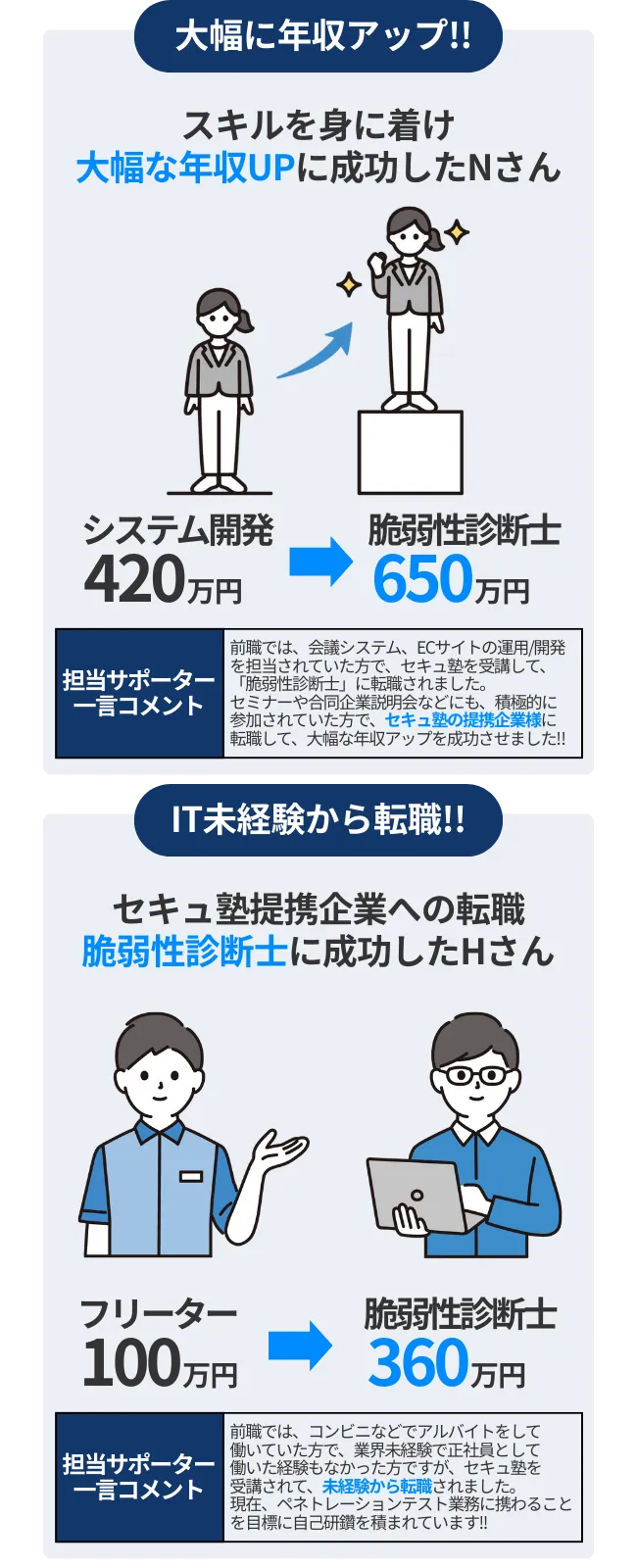

未経験からのIT業界・セキュリティ職への転職はできますか?

過去の修了生に、未経験から入校され、スキルを習得してIT職に就かれた方が多数いらっしゃいます。

転職をご希望でしたら、専任の就職サポーターによる支援もご活用いただけます。

パソコンのスペックはどのくらい必要ですか?

受講環境として、下記を推奨しております。

・ZOOMを利用できる

・ブラウザを利用できる

・リモートデスクトップ接続が利用できる

以上の動作を確認いただければWindowsでもMacでも問題ございません。なお、講師はWindowsを使用しております。

※現地受講の方は、こちらでPCをご用意いたします。

企業研修・新人研修で社員を受講させたいのですが可能ですか?

はい。多くの企業様に企業研修、新人研修としてご利用いただいております。

ホワイトハッカー育成コースの受講には人材開発支援助成金を利用することができ、費用負担を軽減できます。

詳しくは下記リンクよりご確認下さい。

人材開発支援助成金(厚生労働省ホームページ)

詳細な案内を希望の方は、無料のカウンセリングをご予約ください。

自分が給付金の受給対象か確認したいです。

【専門実践教育訓練給付金】在職中で、雇用保険に2年以上(以前に教育訓練給付金を使用したことがある場合は最終支給日から3年以上)加入している方。または、離職から1年以内で前述の条件を満たしている方。

【リスキリング】雇用契約を結んで働いていて、転職の可能性がある方。※現状2027年4月末に制度終了とされているため、ホワイトハッカー育成コースは2026年4月開講コースが最終対象コースとなる予定です。

詳しくは当ページ「給付金制度」をご確認ください。

詳細な案内を希望の方は、無料のカウンセリングをご予約ください。

ホワイトハッカー育成コース募集要項

| 受講日時 |

毎月第1、第2、第3 土曜

総授業時間数 108時間 + 24時間×365日、遠隔にてどこからでも実習が可能 |

|---|---|

| 受講期間 |

|

| 受講形式 |

|

| 受講料 | 671,000円(税込)/1名 講座終了後は専門実践教育訓練給付金として 受講料の最大 70%(469,700円(税込))の給付を受けることができます。 「教育訓練支援給付金」対象者は一年間受給することが可能です。 例:10万円×12ヶ月=120万円 |

| お支払い方法 | お客様のご都合やご要望に合わせて各種お支払い方法をご用意しております。 お支払い方法は、現金払い/振込/クレジットカード(VISA・Master・JCB・AMEX・DINERS)/教育ローンの中から選択が可能です。

現金でお支払い

振込でお支払い

カードでお支払い

国の教育ローンでお支払い

お申込みに必要な物

|

| こんな人におすすめ |

|

MENU

MENU コース紹介

コース紹介 給付金制度

給付金制度 募集要項

募集要項 受講お申込

受講お申込 カウンセリング

カウンセリング